Después de configurar Ubuntu Server y LAMP, el siguiente paso es activar la "Comunicación Cifrada" en nuestro protocolo HTTP (Hypertext Transfer Protocol), para las "Aplicaciones Web" a instalar. Antes de iniciar con la configuración vamos a explicar brevemente "Apache Server y HTTPS", para así comprender la configuración a aplicar.

<

>

¿Qué es Apache Server?

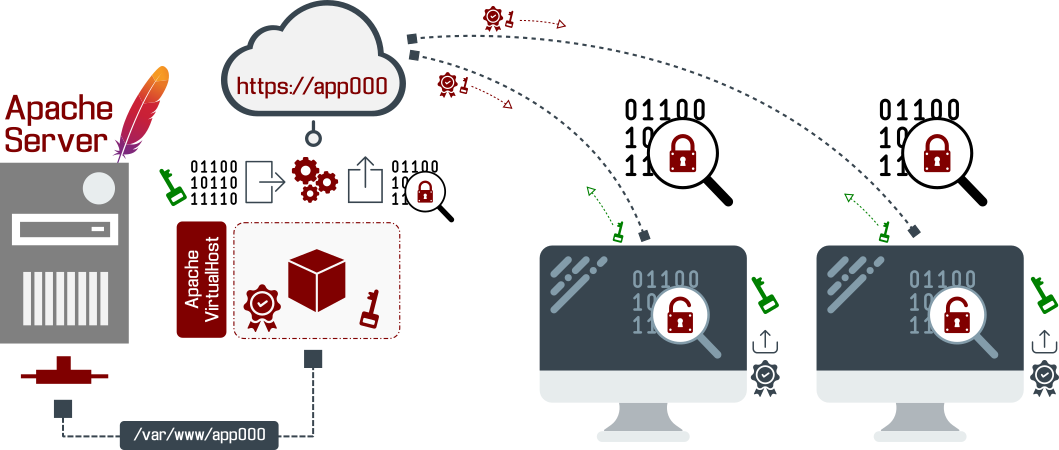

Gráfica 001 - Apache Server & VirtualHost

Gráfica 001 - Apache Server & VirtuaHost

¿Qué es HTTPS?

Gráfica 002 - HTTPS (HTTP sobre TLS/SSL)

Gráfica 002 - HTTPS (HTTP sobre TLS/SSL)

Finalizado "Descripción Apache Server y HTTPS" Finalizada la lectura de "Apache Server y HTTPS" la cual es importante antes de iniciar con la configuración, vamos a utilizar el Servidor que hemos preparado con LAMP como "Servidor Intranet", el cual simula brindará un conjunto de servicios a nuestra Red Interna, a través de varias Aplicaciones Web.

Laboratorio Servidor Intranet

Gráfica 001 - Descripción Servidor Intranet

Gráfica 001 - Descripción Servidor Intranet

1. Preparar Apache Server

1.1 PASOS PARA preparar apache server

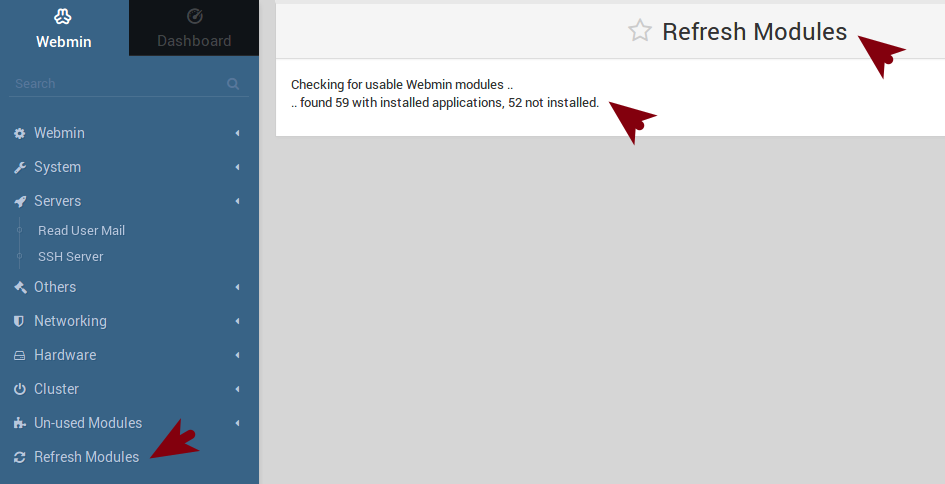

NOTA: Algunas personas nos han comentado lo confuso que puede ser para ellos, la configuración a través de "Linea de Comando". Debido a estas observaciones, sugerimos la instalación de Webmin.

Instalar Webmin (Opcional)

Webmin, es una potente herramienta para "Administrar Servidores Tipo Linux/Unix", el cual proporciona un Interfaz Web para gestionar configuraciones avanzadas.

Para instalar ejecute en una terminal:

<

>

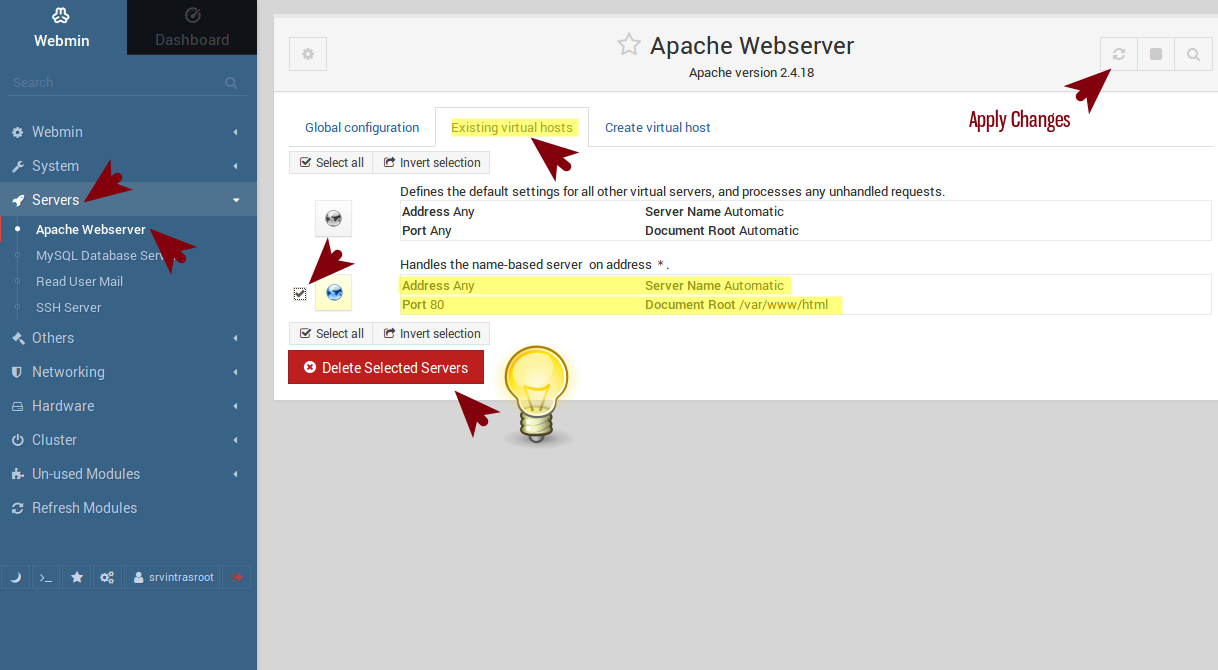

1.1.1 Desactivar Configuración Preestablecida "Apache Server":

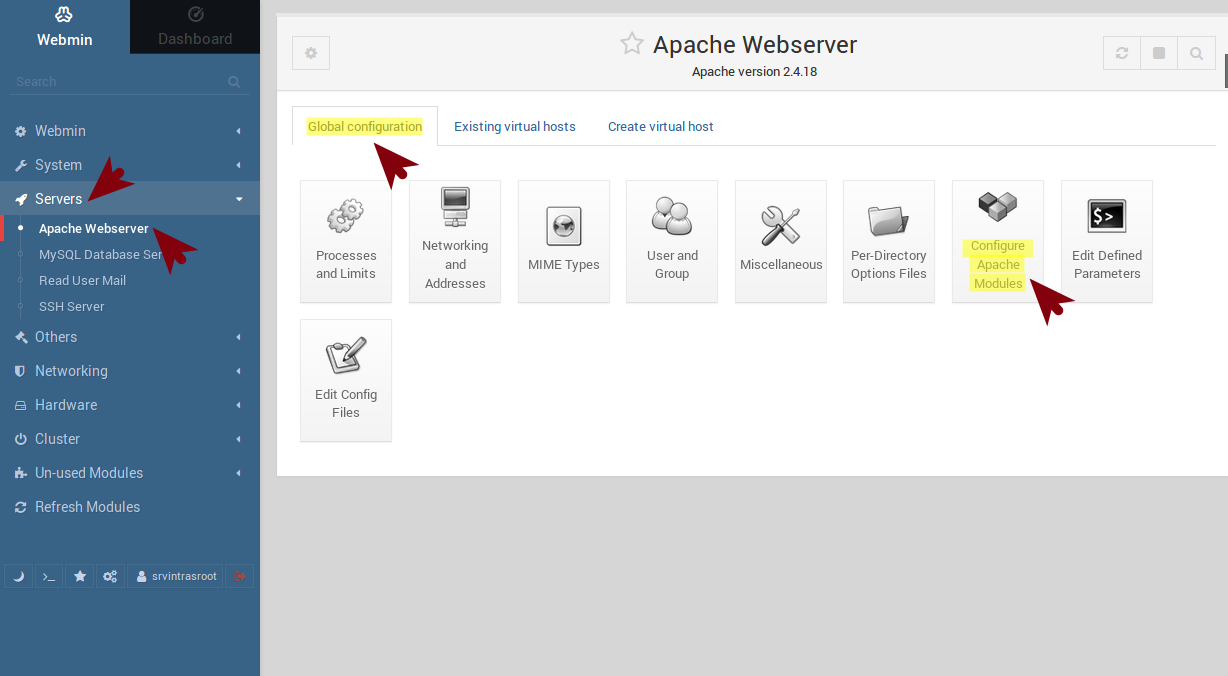

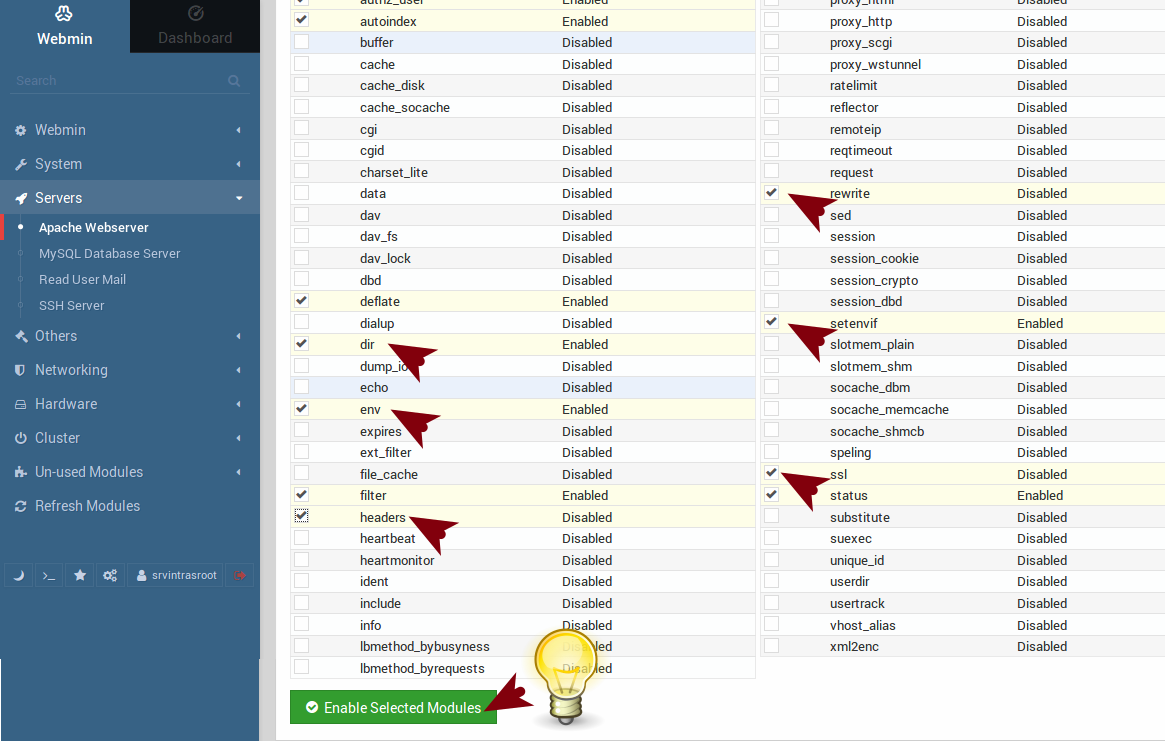

1.1.2 Activar módulos en Apache Server:

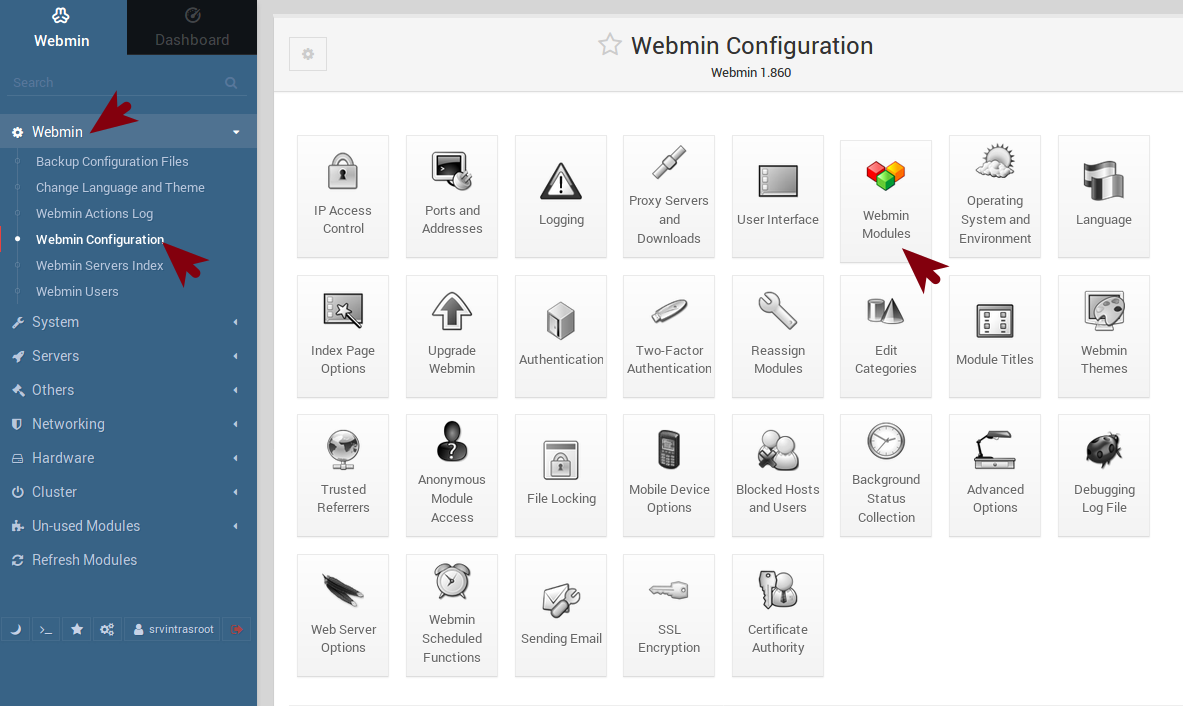

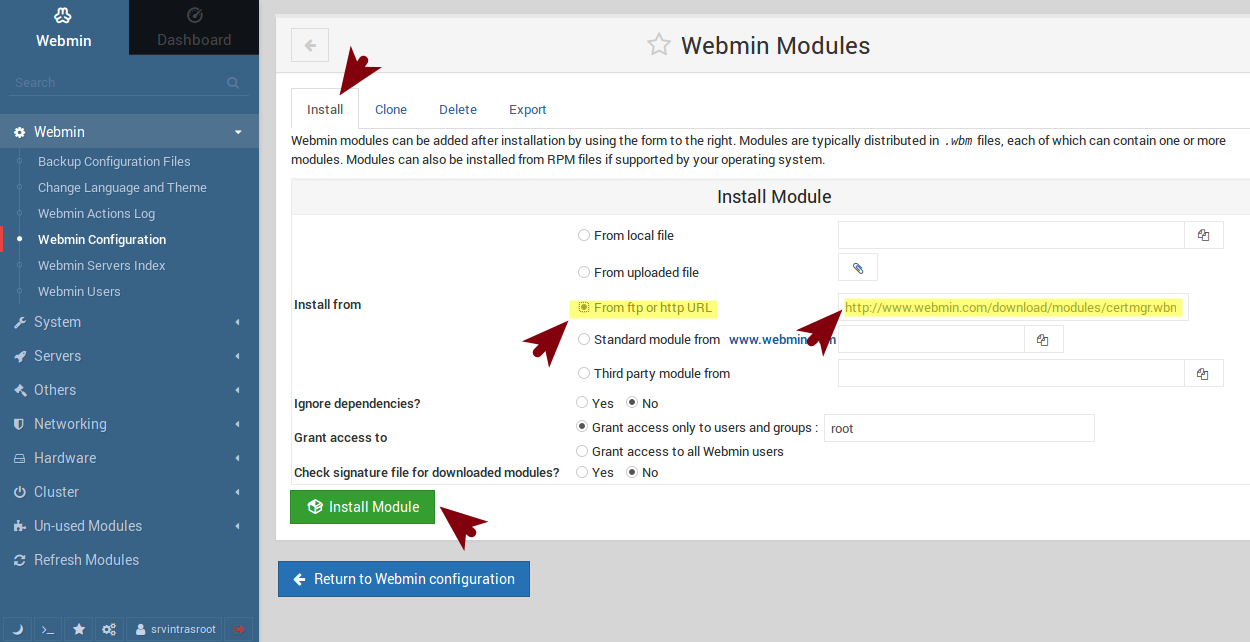

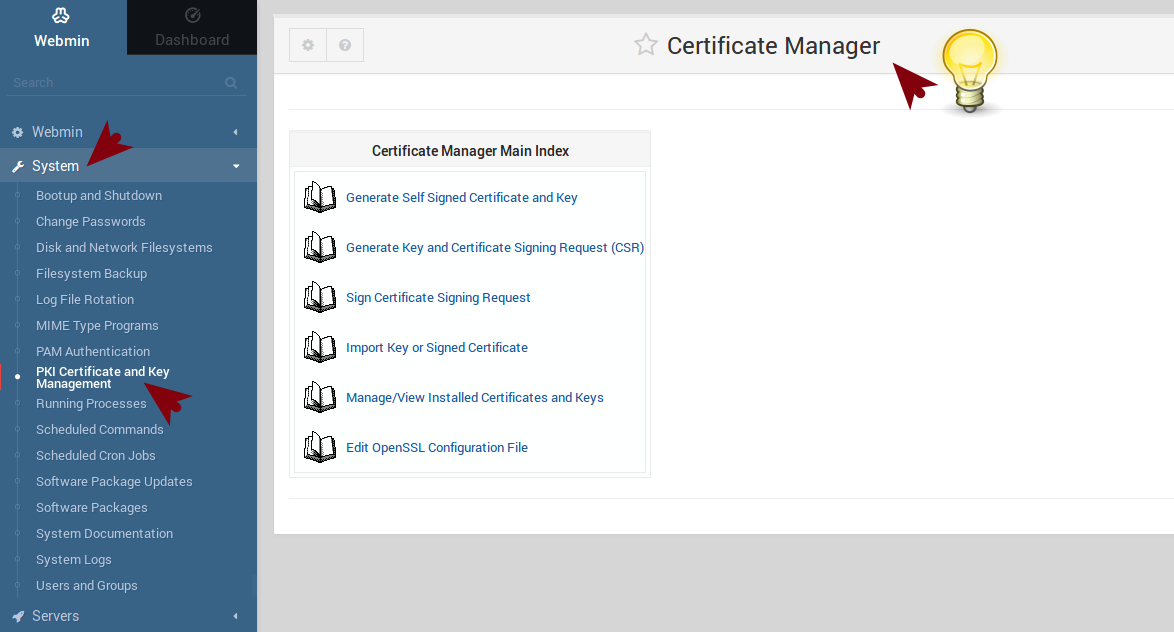

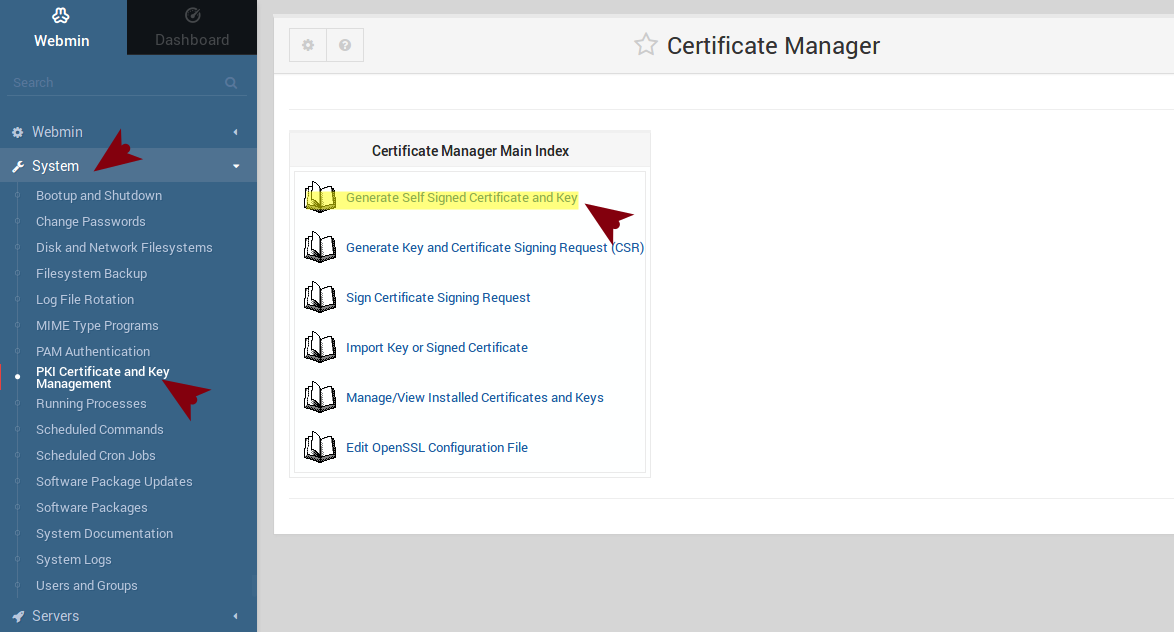

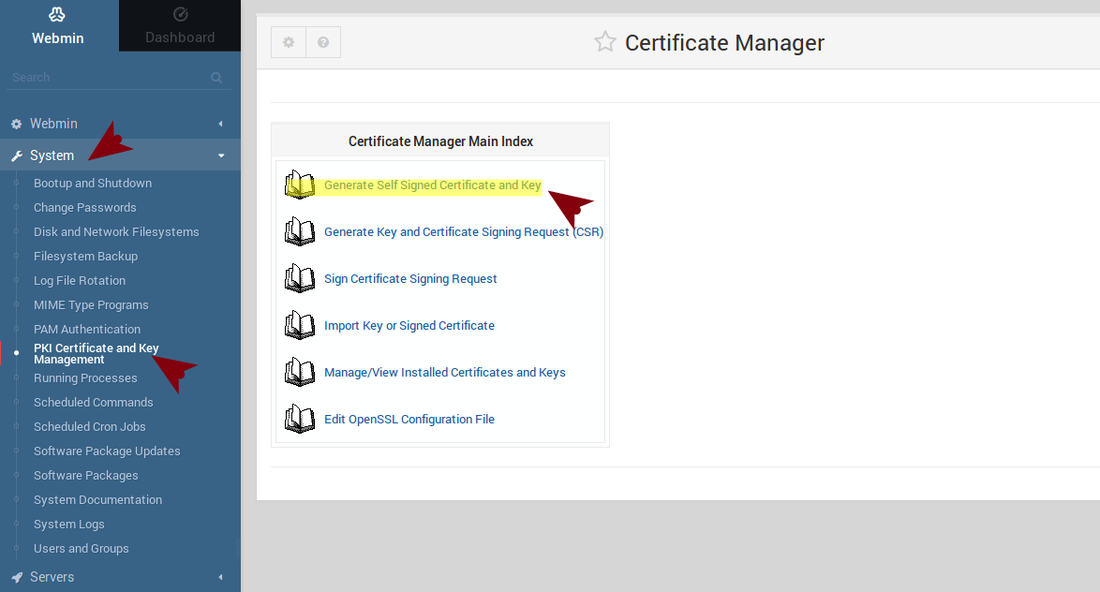

1.1.3 Activar Administrador de Certificados Digitales y Llaves

Finalizado "Preparar Apache Server". 2. https://app000

2.1 PASOS PARA CONFIGURAR HTTPS://APP000

<

>

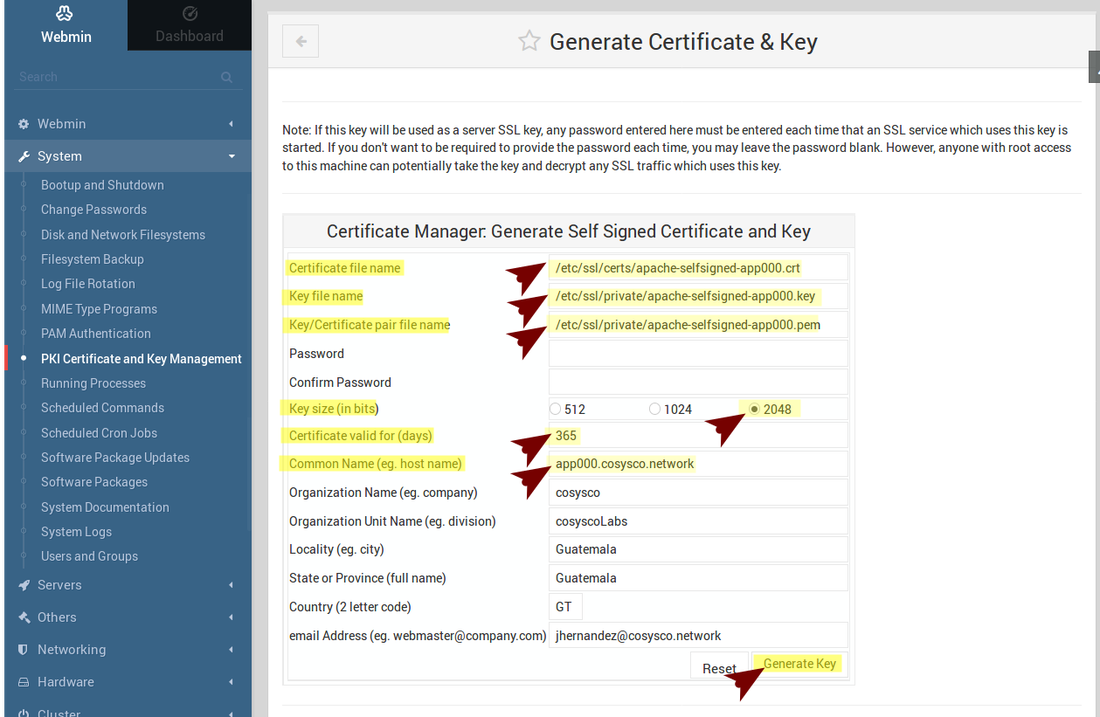

2.1.1 Creación de Certificado Digital y Llave Pública con OpenSSL:

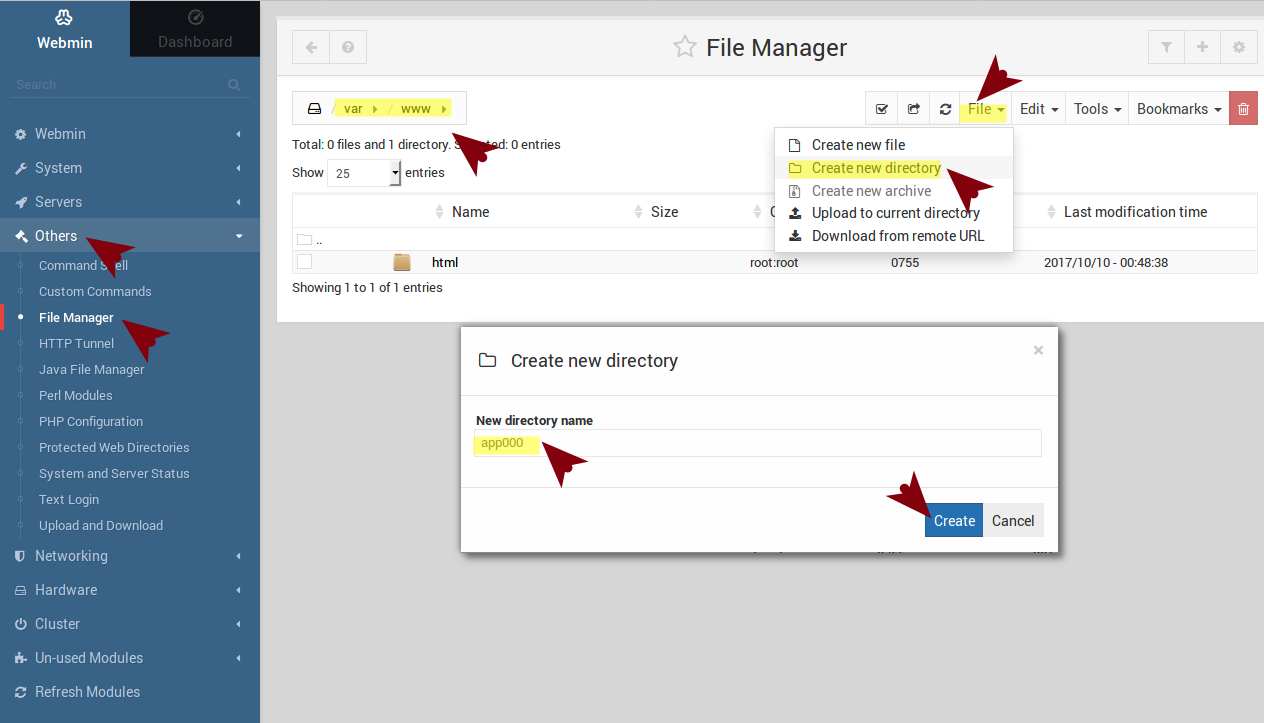

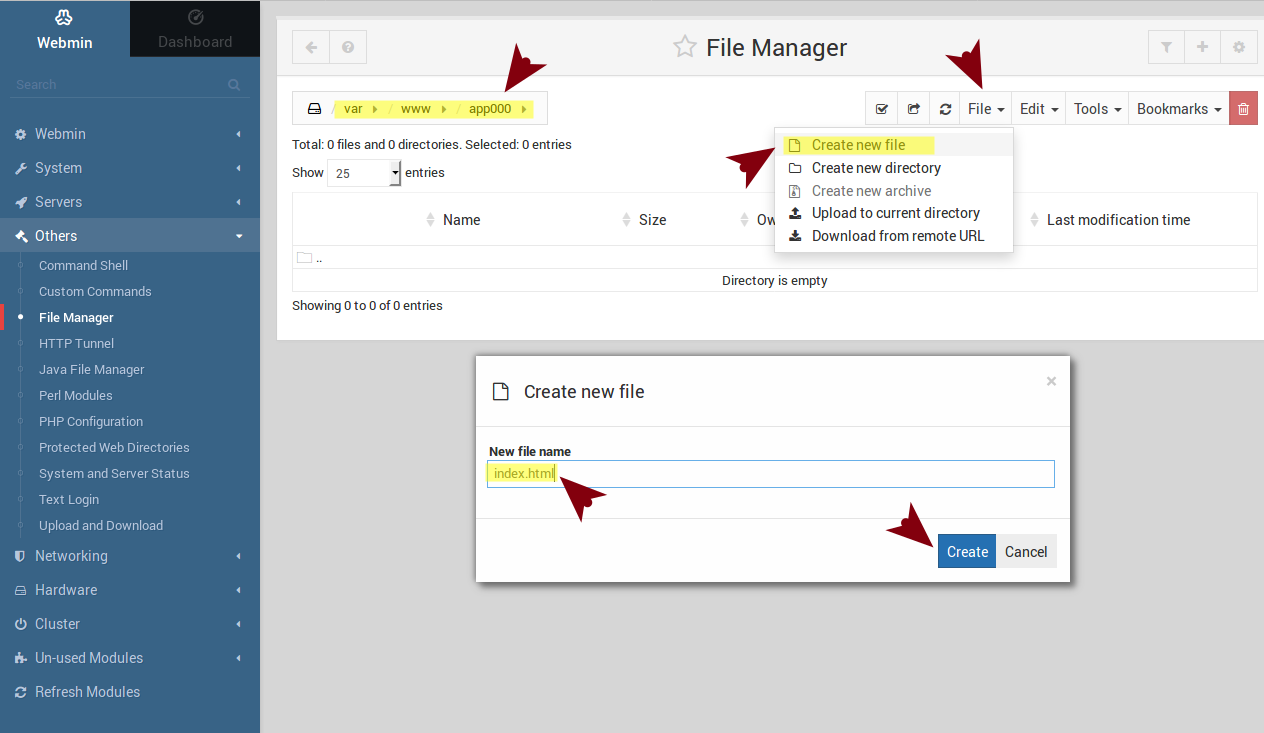

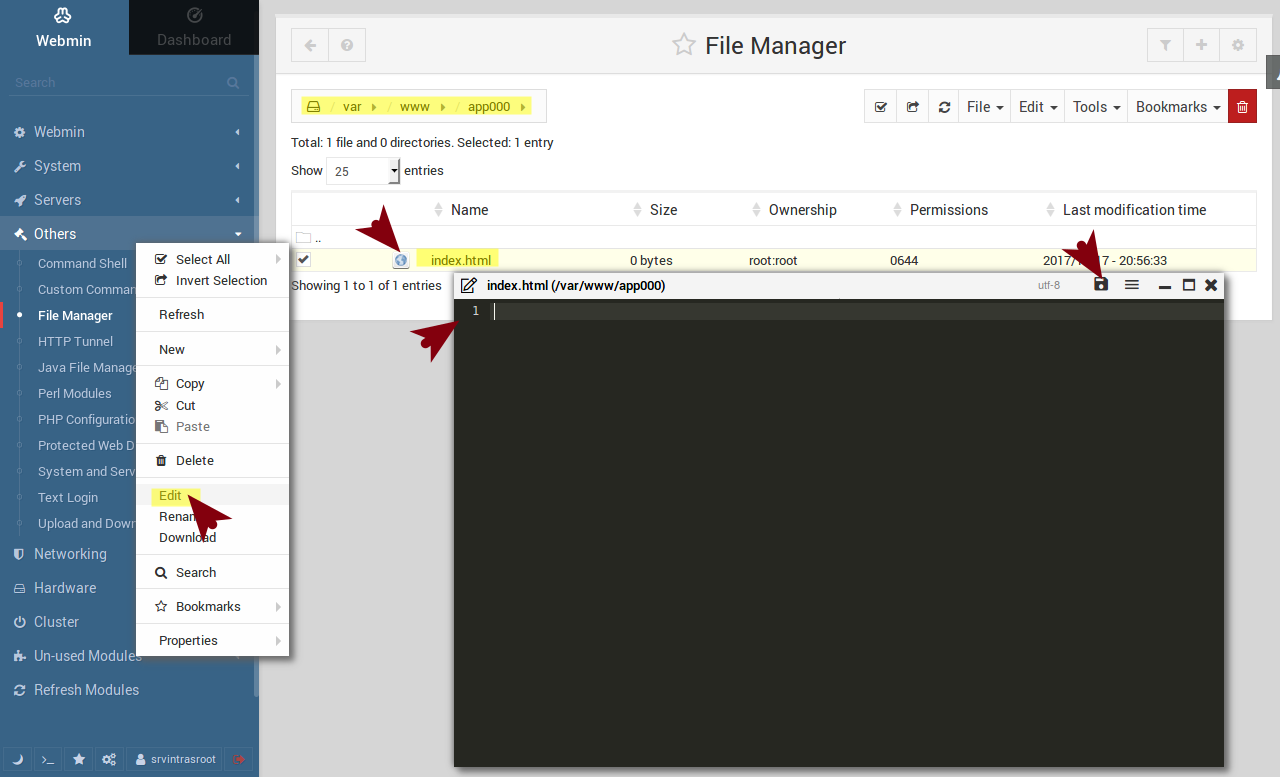

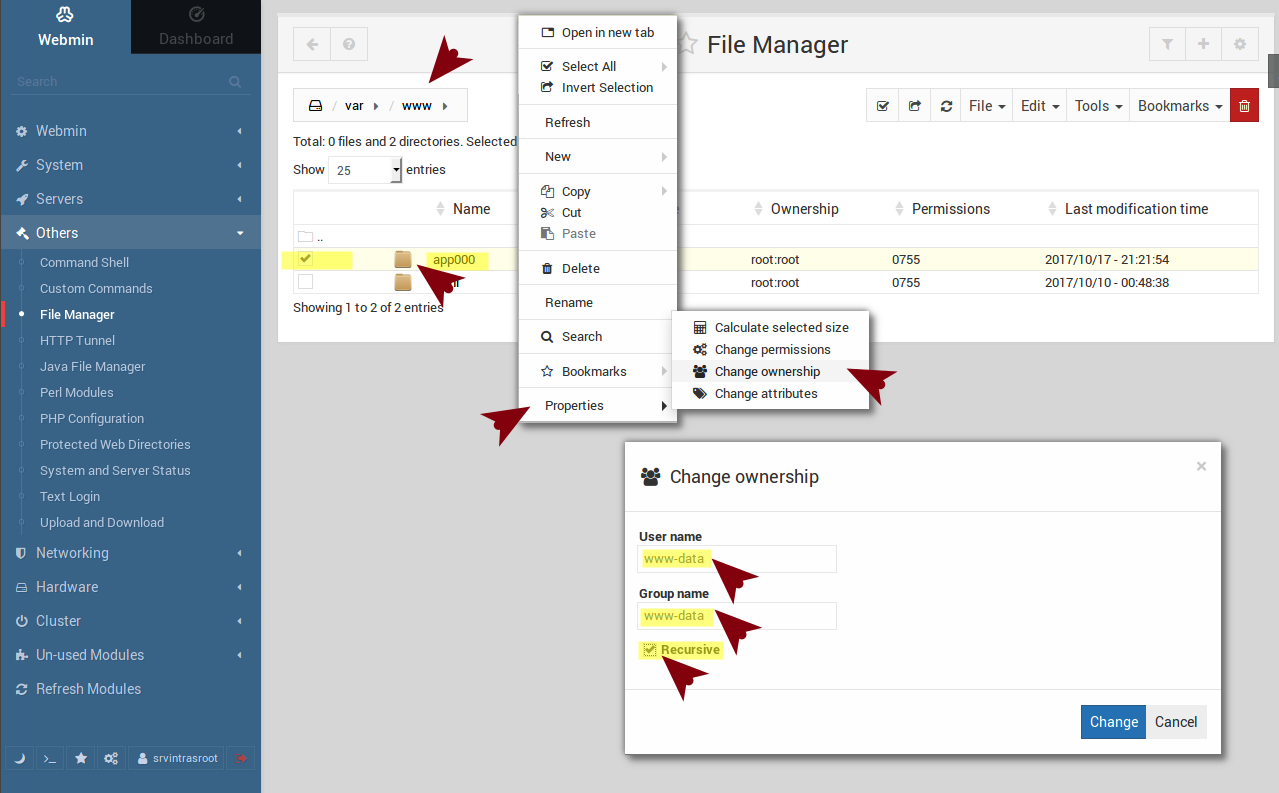

2.1.2 Crear directorio de "Aplicación Web" y Página Web Bienvenida:

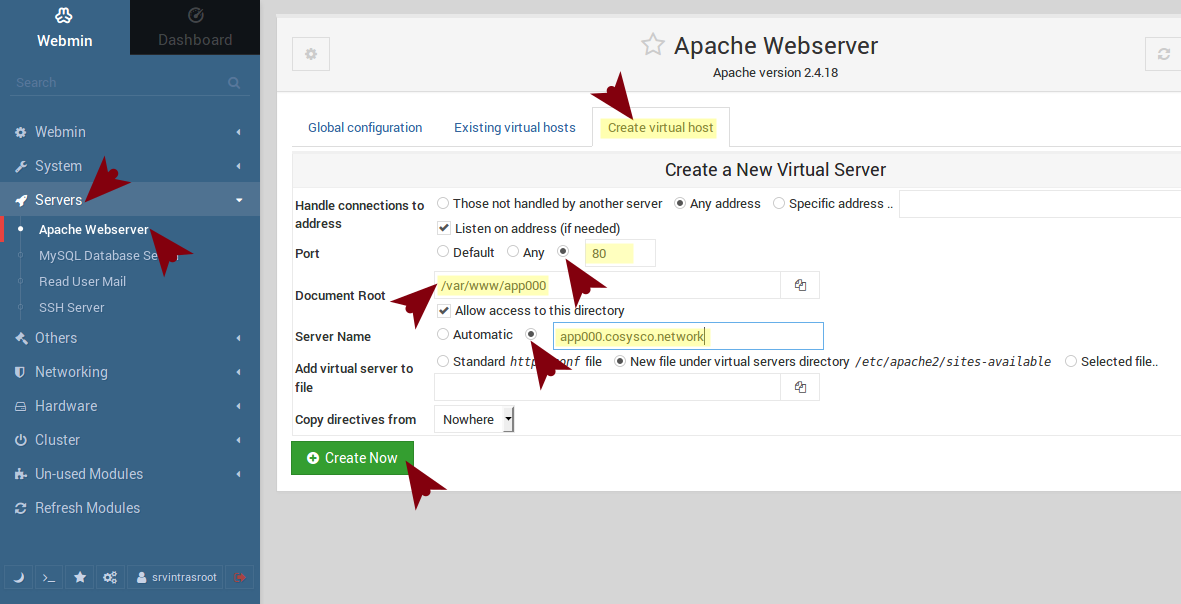

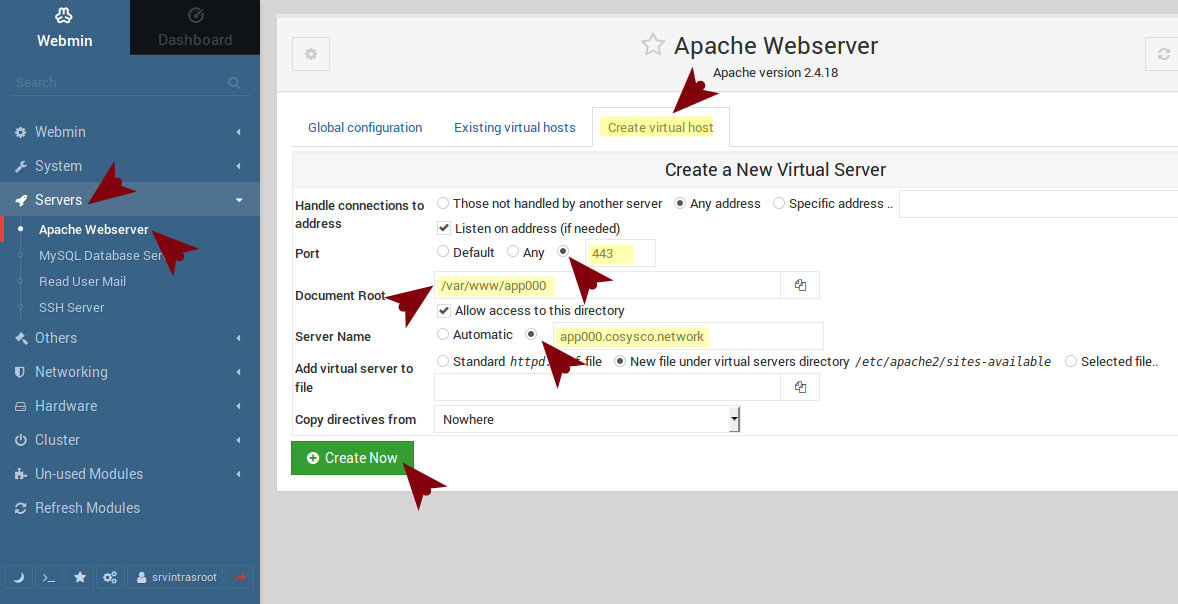

2.1.3 Configuración "Apache VirtualHost"

2.1.4 Habilitar Aplicación Web:

2.1.1 Creación de Certificado Digital y Llave Pública con OpenSSL:

2.1.1.3 - Información Técnica "Gráfica 2.1.1.2 - Generar Certificado y Llave"

2.1.2 Crear directorio de "Aplicación Web" y Página Web Bienvenida:

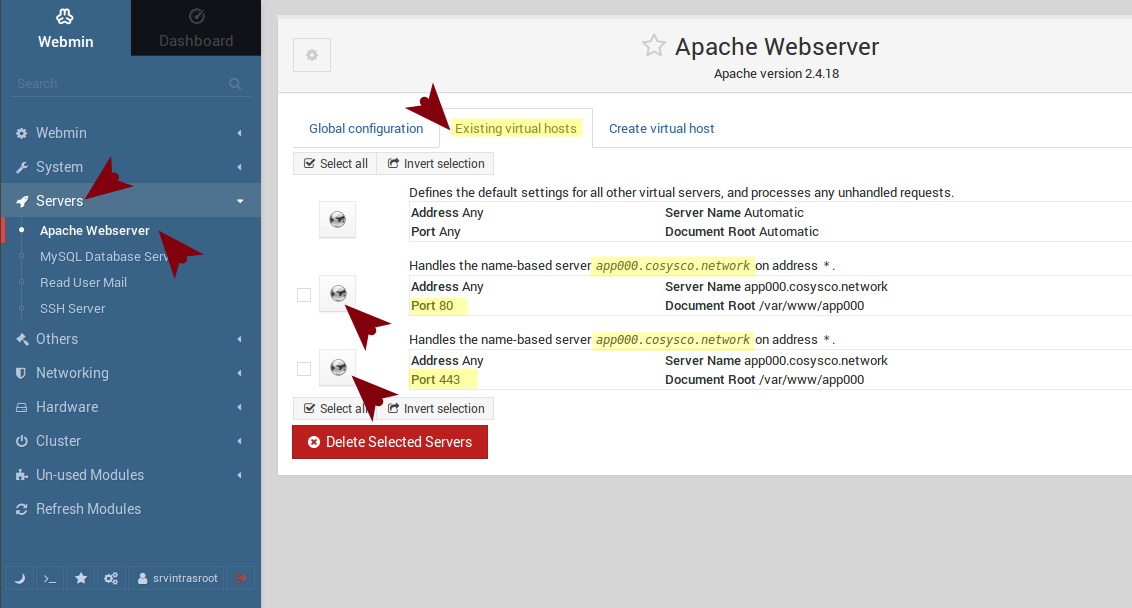

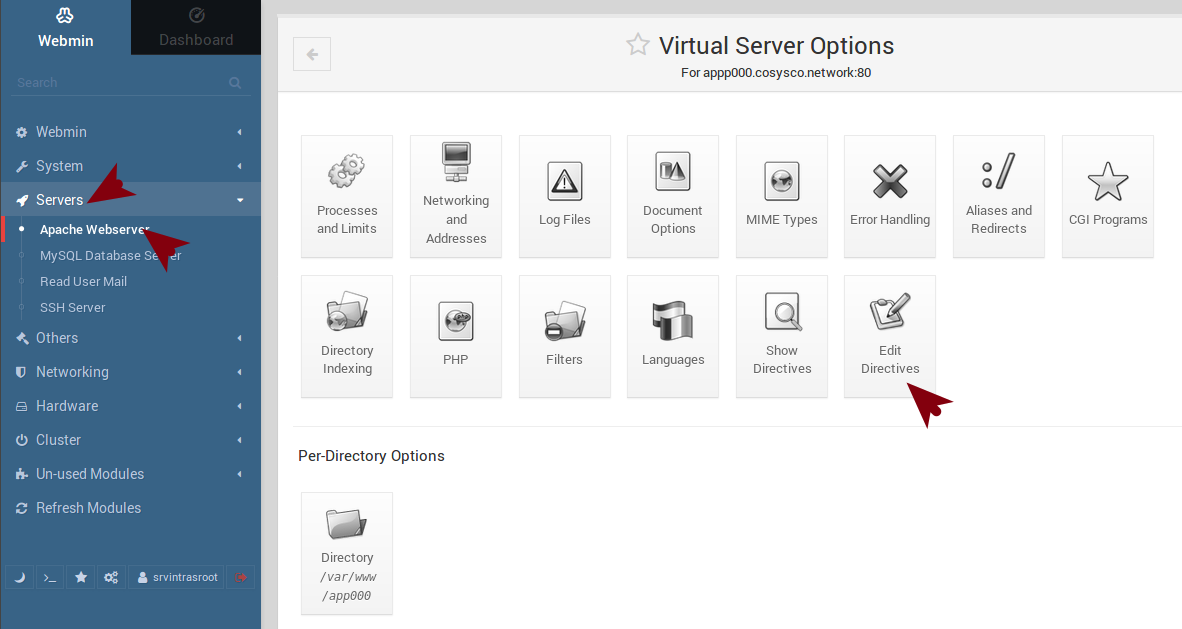

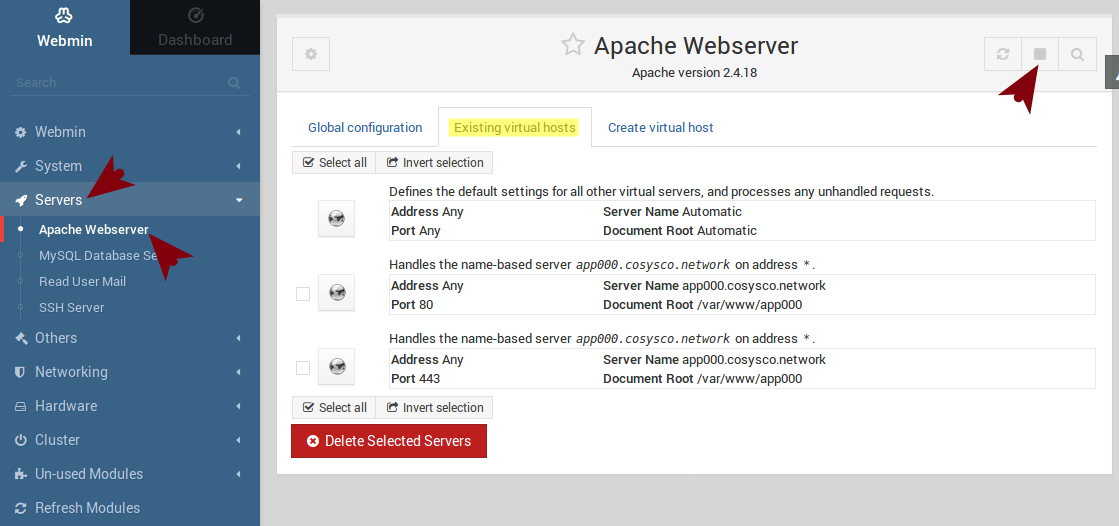

2.1.3 Configuración "Apache VirtualHost":

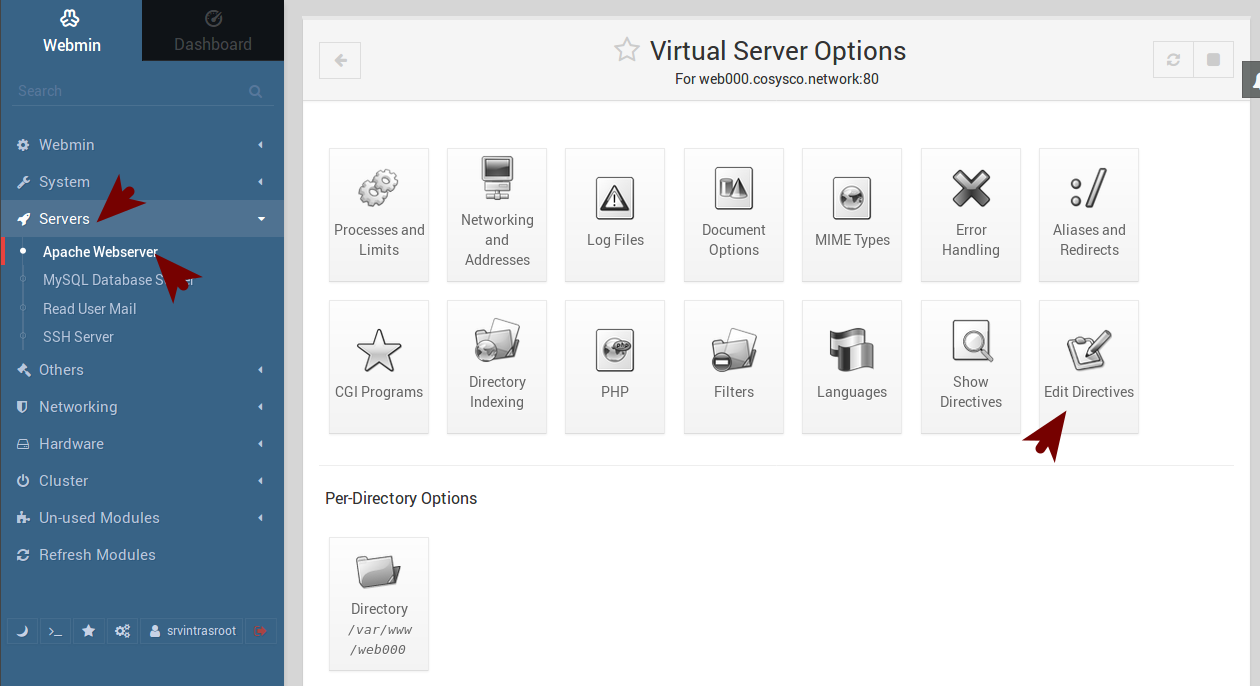

Desde la Gráfica 2.1.3.3 editamos los VirtualHost de "app000.cosysco.network": Seleccione "VirtualHost Port 80" y luego presione "Edit Directives".

Seleccione "VirtualHost Port 443" y luego presione "Edit Directives".

APP000 -- Configuración HTTP/80 y HTTPS/443

2.1.4 Habilitar Aplicación Web:

Finalizado configuración https://app000 3. https://web000

3.1 Pasos para configurar https://web000

<

>

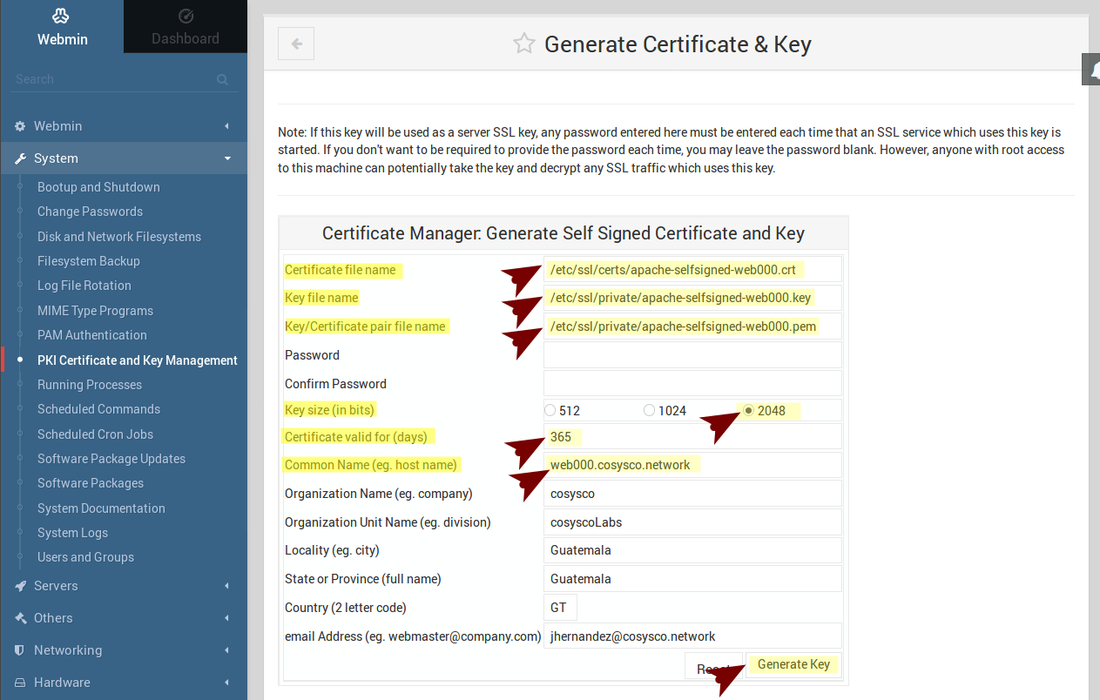

3.1.1 Creación de Certificado Digital y Llave Pública con OpenSSL:

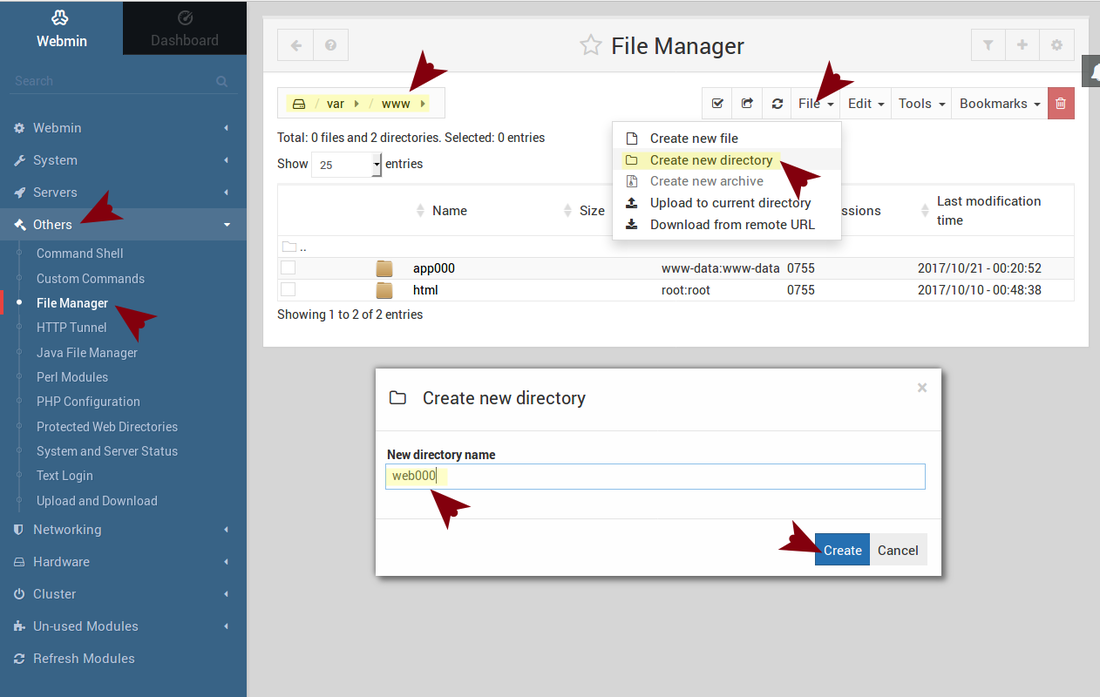

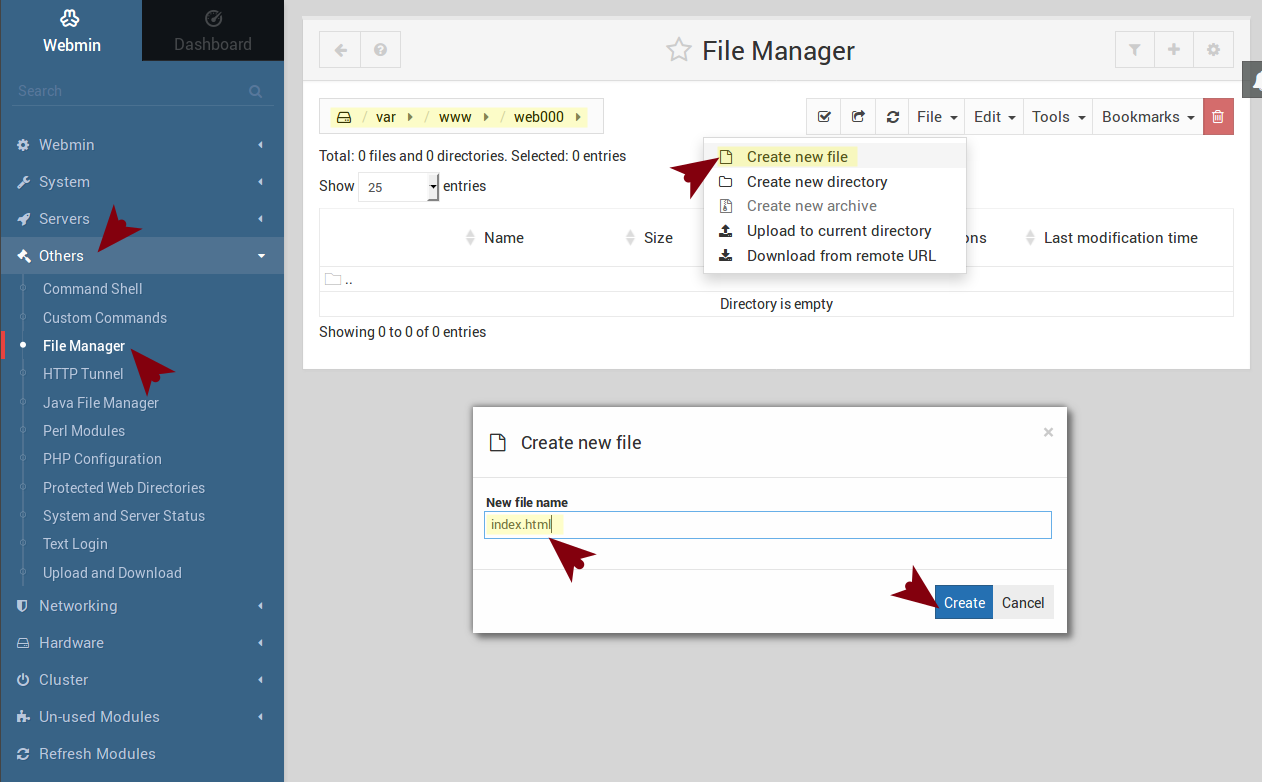

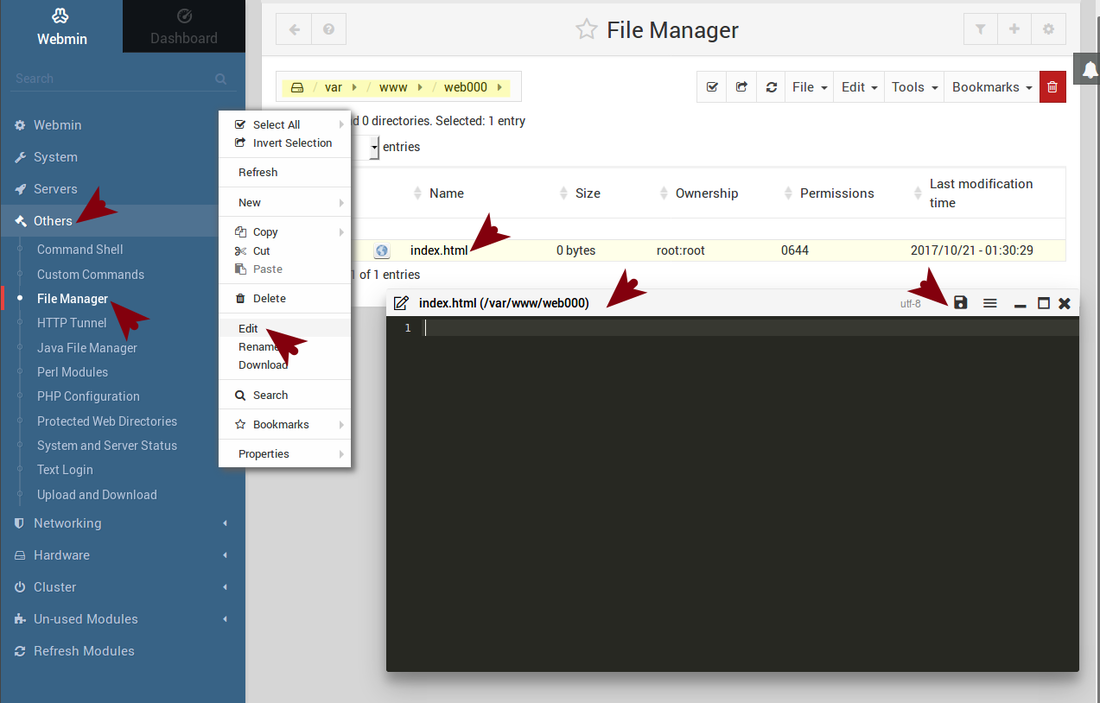

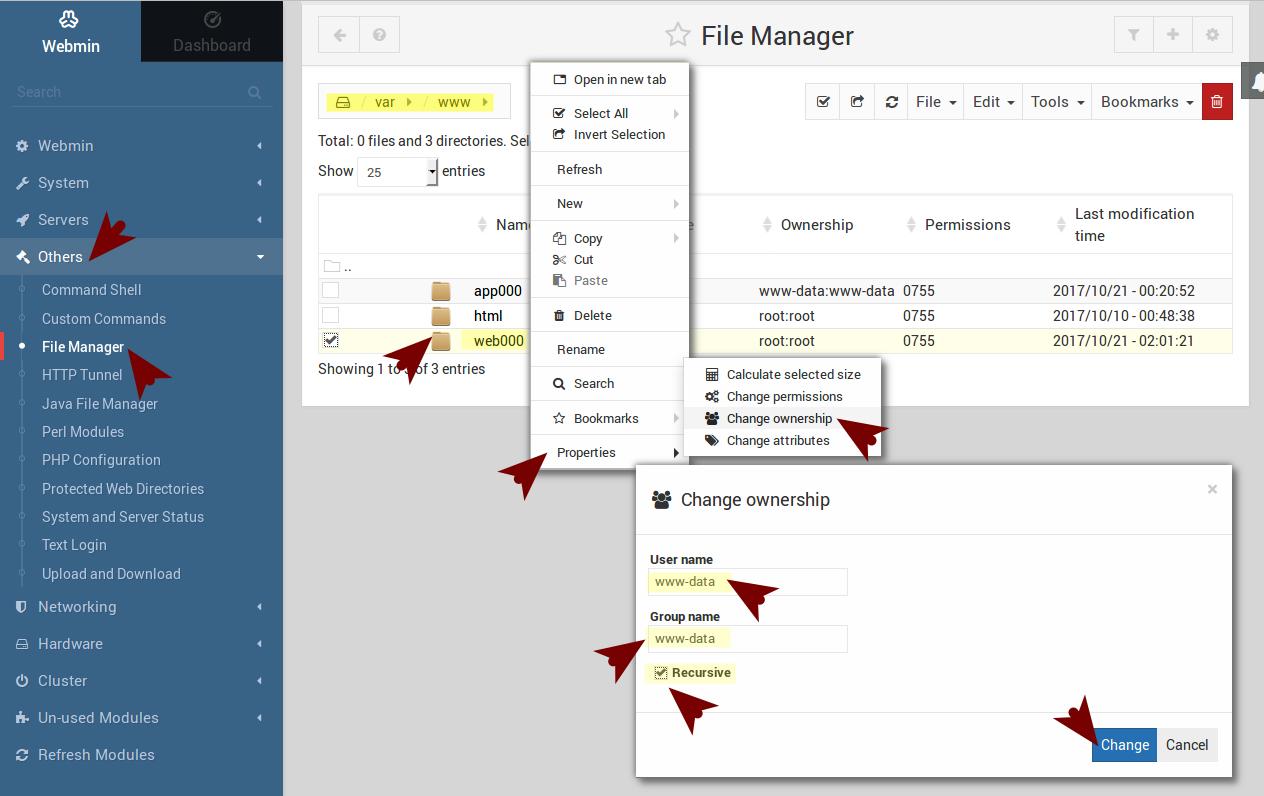

3.1.2 Crear directorio de "Aplicación Web" y Página Web Bienvenida:

3.1.3 Configuración "Apache VirtualHost":

3.1.4 Habilitar Aplicación Web:

3.1.1 Creación de Certificado Digital y Llave Pública con OpenSSL:

3.1.1.3 - Información Técnica "Gráfica 3.1.1.2 - Generar Certificado y Llave"

3.1.2 Crear directorio de "Aplicación Web" y Página Web Bienvenida:

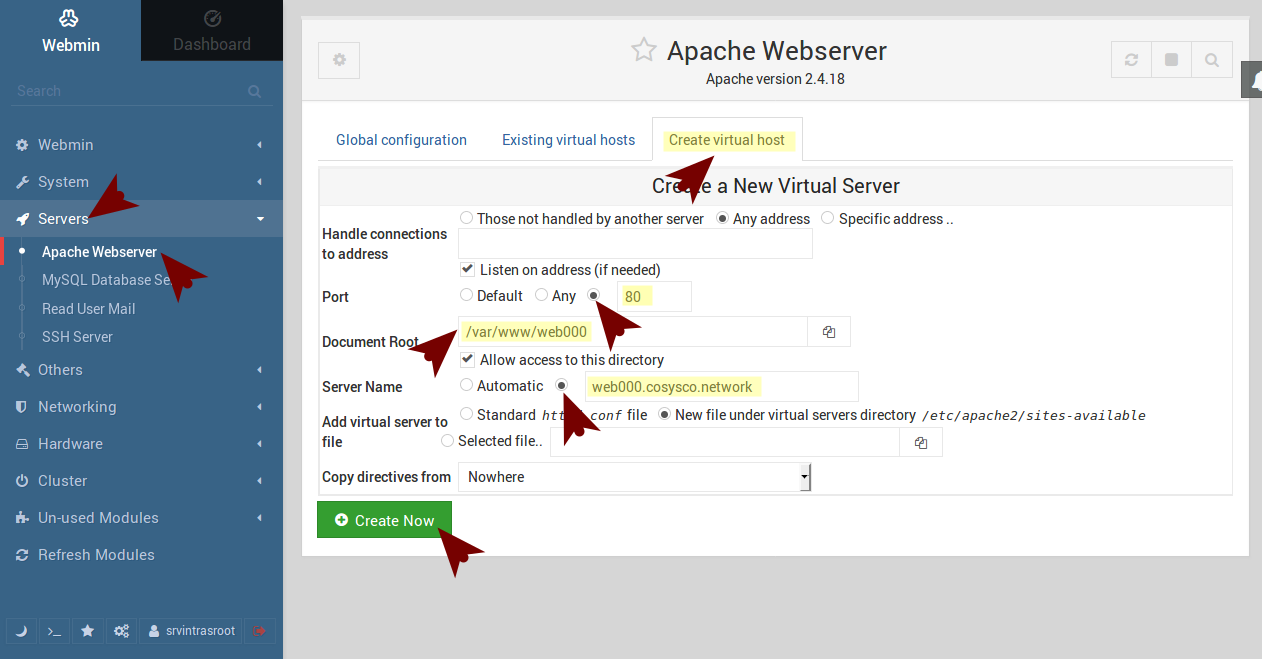

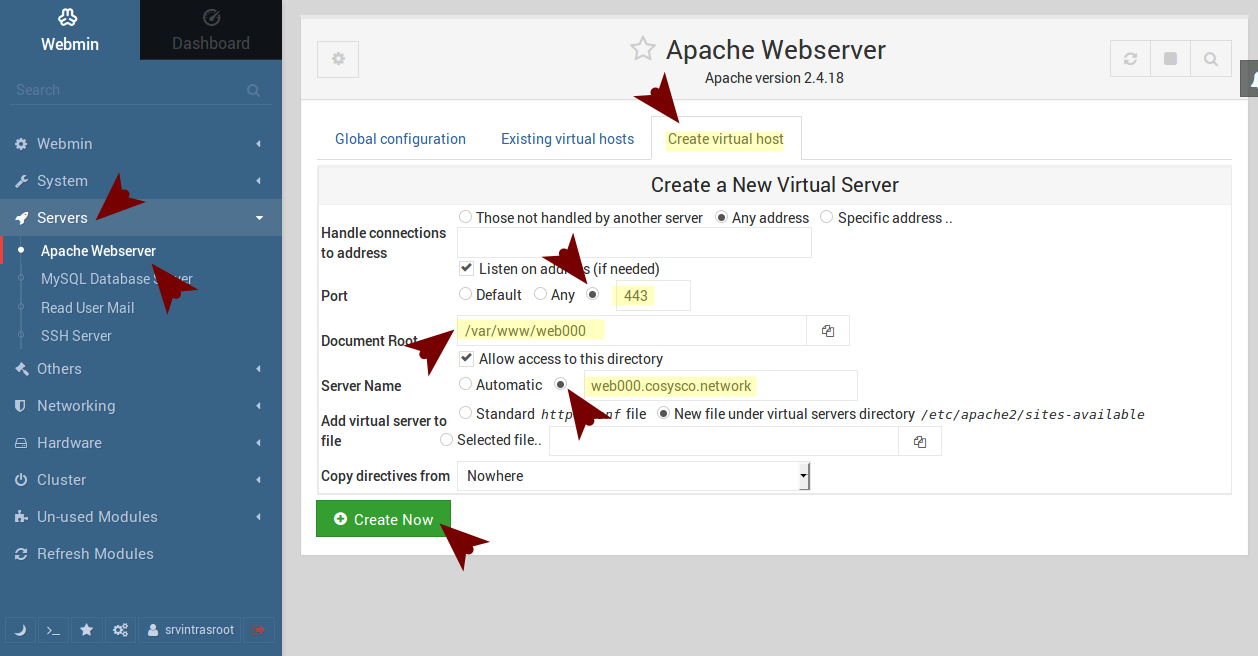

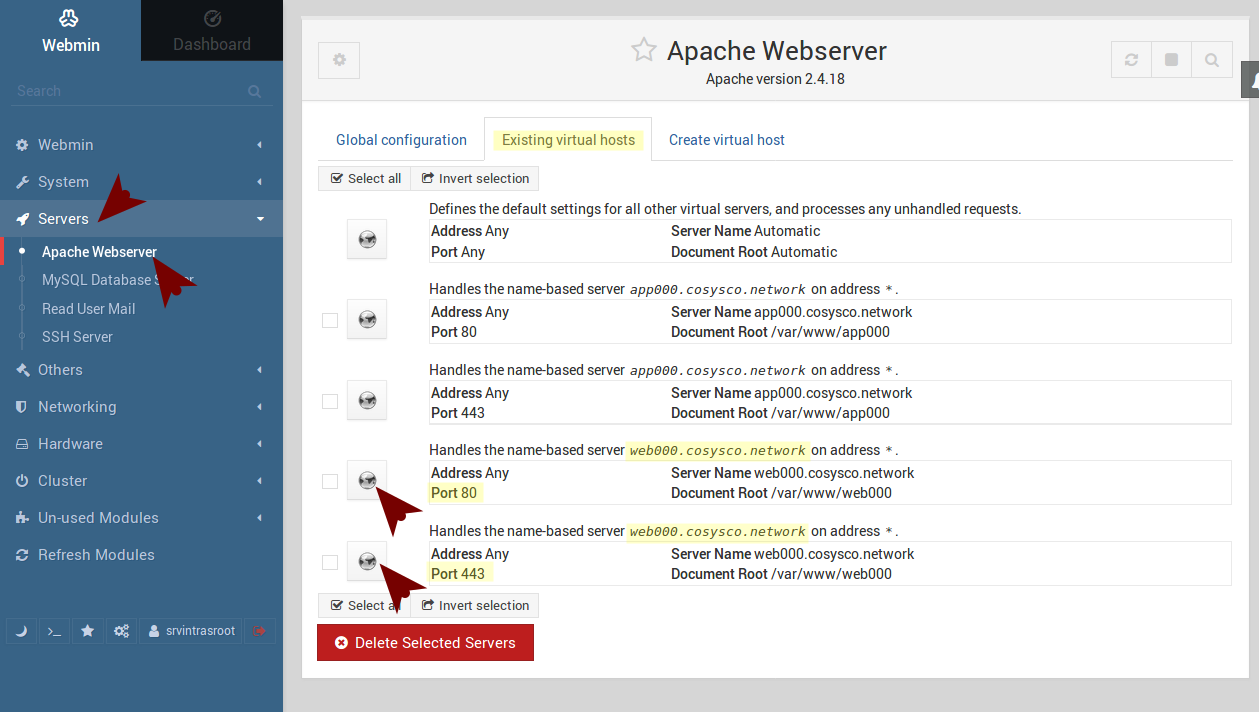

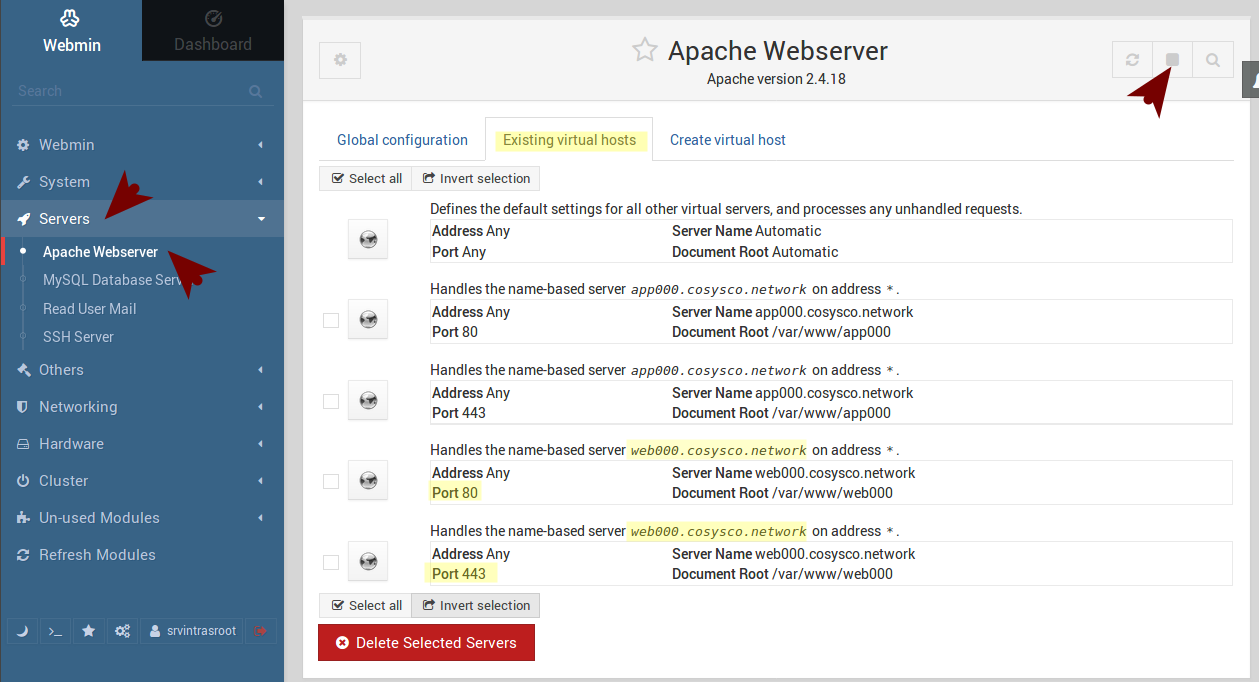

3.1.3 Configuración "Apache VirtualHost":

Desde la Gráfica 3.1.3.3 editamos los VirtualHost de "web000.cosysco.network": Seleccione "VirtualHost Port 80" y luego presione "Edit Directives".

Seleccione "VirtualHost Port 443" y luego presione "Edit Directives".

WEB000 -- Configuración HTTP/80 y HTTPS/443

3.1.4 Habilitar Aplicación Web: Finalizado configuración https://web000 4. https://intranet

4.1 PASOS PARA CONFIGURAR HTTPS://INTRANET

<

>

4.1.1 Creación de Certificado Digital y Llave Pública con OpenSSL:

4.1.2 Crear directorio de "Aplicación Web" y Página Web Bienvenida:

4.1.3 Configuración "Apache VirtualHost":

4.1.4 Habilitar Aplicación Web:

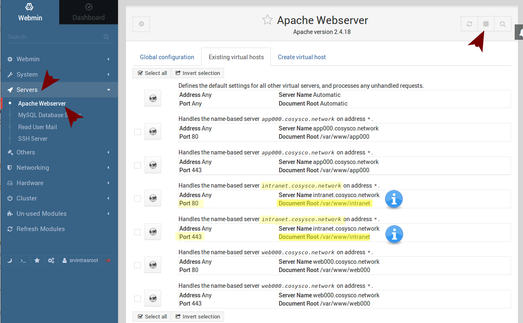

Por último, la creación de HTTPS://INTRANET, lo vamos a abordar como un ejercicio de comprobación de uso de Webmin. Presentamos los valores que debe tomar en cuenta en el proceso.

4.1.1 Creación de Certificado Digital y Llave Pública con OpenSSL:

4.1.2 Crear directorio de "Aplicación Web" y Página Web Bienvenida:

4.1.3 Configuración "Apache VirtualHost":

INTRANET -- Configuración HTTP/80 y HTTPS/443

4.1.4 Habilitar Aplicación Web: 4.1.4.1 - Reiniciar "Apache Service"

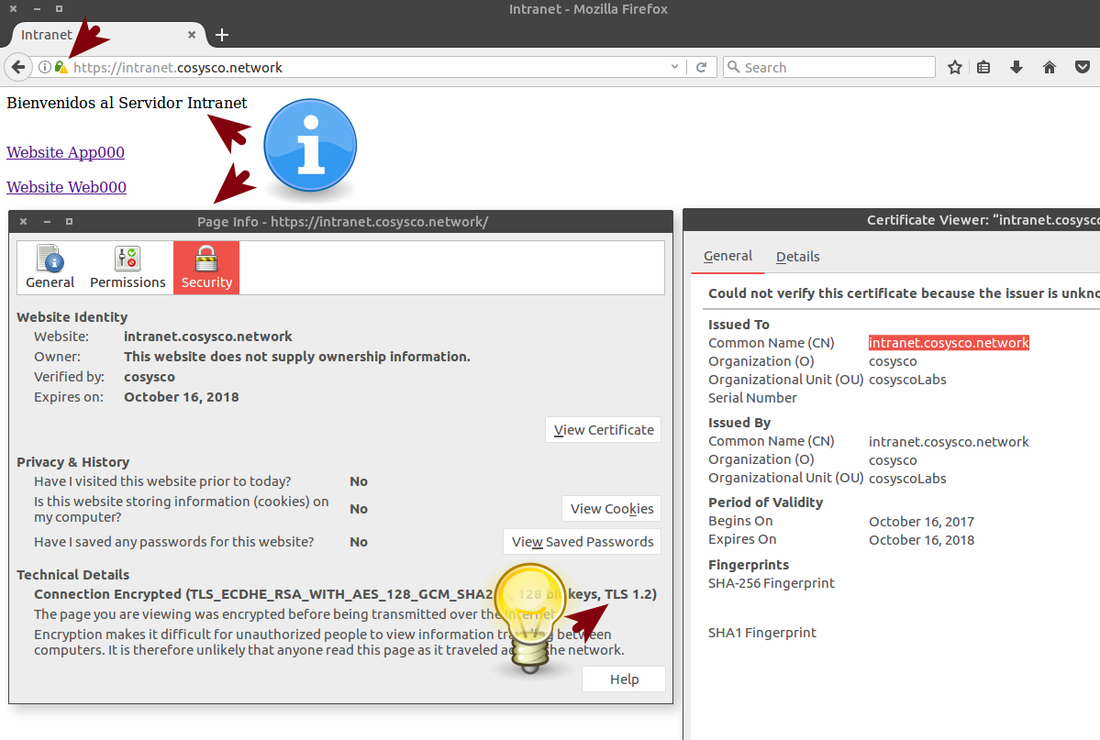

4.1.4.1 - Reiniciar "Apache Service" Finalizado configuración https://intranet 5. Revisar Websites y Certificados

Finalizado Configurar HTTPS |

Editor:

Juan Estuardo Hernandez Consultor Software Libre, Organización y Métodos. Acumular información es sólo el primer paso hacia la sabiduría. Pero compartir información es el primer paso hacia la comunidad.

Henry Louis Gates, Jr. Condiciones de uso: El contenido del website 911-ubuntu y este artículo en particular, es “Libre” y puede ser consultado por quien lo desee. Por favor “No haga copias de nuestros artículos”. Si desea compartirlo puede referir nuestras publicaciones como un enlace (Link), así las personas interesadas obtendrá nuestras últimas actualizaciones. Como todo en la vida, nada es perfecto, así que si observas algún error o desea mejorar el contenido de estos artículos, puede enviarnos un mensaje el cual será bienvenido. (Formulario al pie de página). Gracias por continuar consultando 911-Ubuntu para Entorno de Oficina y Redes Corporativas. |